بالو ألتو نتوركس: عصابة روكي تستهدف نظام التشغيل لينوكس عبر برمجيات لتعدين العملات الورقية

اكتشفت بالو ألتو نتوركس، الشركة الرائدة في تطوير الجيل التالي من الحلول الأمنية، هجمات احتيالية جديدة لعصابة روكي على شكل برمجيات تعدين العملات الرقمية التي تستهدف نظام التشغيل لينوكس. وقد اشتُبه في قيام عصابة “آيرون” بتطوير عائلة هذه البرمجيات الاحتيالية بالإضافة إلى صلة هذه البرمجيات ببرمجية Xbash الخبيثة التي تم كشفها خلال الشهر الماضي. وتم اكتشاف أمر عصابة روكي أول مرة من قبل فريق الأبحاث “تالوس” في شهر أغسطس من عام 2018.

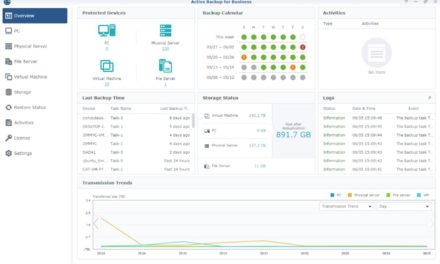

ومن خلال تحليل المعلومات المتوفرة، اكتشفت بالو ألتو نتوركس قيام مجموعة “روكي” باعتماد رمز احتيالي جديد في هجماتها، من شأنه إزالة خمسة منتجات مختلفة خاصة بحماية أمن المعلومات السحابية والتحكم بها عن طريق اختراق خوادم نظام التشغيل لينوكس. وتبين من خلال الدراسة التحليلية أن هذه الهجمات لم تستهدف منتجات الحماية السحابية أو تعرضها لأي خطر، لكن بدلاً من ذلك، قام منفذو الهجمات باكتساب سيطرة كاملة على هذه المنتجات، ومن ثم استغلال قدرتهم على التحكم بها لإزالة هذه المنتجات نهائياً وكأن الأمر قد نفد بصورة شرعية من قبل مسؤولي إدارة هذه المنتجات الأمنية.

هذا وقد تم تطوير منتجات الحماية هذه من قبل شركات تزويد الخدمات السحابية Tencent Cloud وAlibaba Cloud، وهما مزودان رئيسيان للخدمات السحابية في الصين يعملان باستمرار على توسيع أعمالهما في جميع أنحاء العالم. وبحسب ما توصلت إليه الأبحاث حتى الآن، يمكن القول بأن هذه البرمجيات الخبيثة تمثل أول عائلة من برمجيات الاحتيال الفريدة من نوعها، التي يمكن من خلالها استهداف وإزالة منتجات أمنية سحابية. الأمر الذي يشير إلى تحد جديد بالنسبة لمنتجات الحماية في سوق منصات حماية العمليات السحابية التي قامت بتحديدها مؤسسة جارتنر للأبحاث.

التدابير المتخذة للتخفيف من هذه الهجمات

قامت شركة بالو ألتو نتوركس بالتعاون بشكل مباشر مع شركات تزويد الخدمات السحابية Tencent Cloud و Alibaba Cloud بغرض التصدي للهجمات الاحتيالية التي تتم من خلال هذه البرمجيات الخبيثة وخوادم الأوامر والتحكم C2 التابعة لها. فضلاً عن قيام بالو ألتو نتوركس بمراقبة نطاقات الخوادم C2 الخبيثة باستخدام حل بالو ألتو نتوركس PAN-DB الخاص بفلترة الأنشطة الخبيثة على مواقع الويب.

وتُعد البنية التحتية للسحابة العامة أحد الأهداف الرئيسية لمجموعات الجرائم الإلكترونية، وذلك لإدراك هذه المجموعات أن أجهزة المراقبة والحماية السحابية الحالية قد تكشف عن أية هجمات محتملة للبرمجيات الضارة. كما يستمر مصممو البرمجيات الضارة في ابتكار تقنيات تهرّب جديدة للحيلولة دون اكتشاف منتجاتهم الاحتيالية بواسطة منتجات الحماية السحابية. والأسلوب الاحتيالي الجديد التي قامت باتباعه مجموعة “روكي” يدل بشكل واضح على أن حلول الحماية السحابية المعتمدة على برمجيات وسيطة قد لا تكون كافية للتصدي لبرمجيات المراوغة التي تستهدف البنية التحتية للسحابة العامة بشكل مباشر.