ما مدى الأمان الذي توفره شبكات الجيل الخامس؟

بقلم: ميكا لاودي، خبير عالمي في الأمن السيبراني

في هذا المقال، أرغب بأن أوضح بعض المفاهيم الخاطئة عن الجيل الخامس و الأمن السيبراني وأن أؤكد (أ) التزام هواوي بأمن الجيل الخامس (ب) ولماذا لا يمكننا الوصول إلى البيانات من خلال شبكات الجيل الخامس و(ت) لماذا تُعتبر شبكات الجيل الخامس الأكثر أماناً في الوقت الحالي.

الأمن السيبراني هو مهم لنا جميعاً لأننا نعيش في عصر تُعتبر فيه المعلومات والبيانات هي أثمن ما نملكه. لذا، نركز بشكل كبير على حماية خصوصية البيانات و المعلومات الشخصية. وتشكل الهجمات الإلكترونية خطراً يهدد الجميع، حيث يمكن للفيروسات والخداع الإلكتروني أن تستهدف الأجهزة المحمولة والشركات والحكومات. لذا يجب أن نركز على تطوير وإنتاج تقنيات آمنة.

نهج جديد في الأمن السيبراني والقومي

هناك اعتقاد سائد بأن أمن المعلومات مرتبط بالتكنولوجيا وحدها، إلا أن ضمان أمن المعلومات يشمل العديد من المستويات. وليست التكنولوجيا سوى واحدة من هذه المستويات وربما تكون الأسهل بينها. وقد لا يهتم الناس كثيراً بملكية النظام الإيكولوجي وبراءات الاختراع والأنظمة والقوانين والتوجيهات والاستراتيجيات الإلكترونية والعمليات وإجراءات التشغيل القياسية وأفضل الممارسات الدبلوماسية الإلكترونية. ولكن هذه القضايا لا تقل أهمية عن التكنولوجيا وربما تكون أكثر صعوبة في بعض الأحيان.

هدفنا هو توفير نهج جديد للأمن السيبراني والسيادة الرقمية الوطنية. ونحن نمتثل للتشريعات المحلية ونلتزم بقوانين الأمن، وهو أمر نعتقد أنه يجب على جميع موردي الشبكات الالتزام به.

وفي مايو ٢٠٢٠، أصبحنا أول مورد يجتاز اختبار ضمان أمان شبكات الجيل الخامس اللاسلكية وتجهيزات الشبكات الأساسية.

شاهد: اختبار أمن الشبكات: المعايير الذهبية لأمن الجيل الخامس

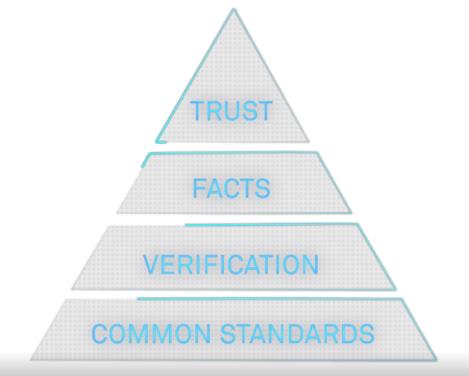

الثقة،الحقائق، التحقق،المعايير المشتركة

وتتيح شبكات الجيل الخامس من هواوي للدول استخدام أنظمة ومفاتيح التشفير الخاصة بها والتي لا تعرفها هواوي أو الجهات الخارجية أو الحكومات الأخرى – لا يسمح إلا لشركات الاتصالات بفك التشفير عندما يطلب منهم ذلك بشكل قانوني. وبالتالي لا يمكن لهواوي أن تصل إلى البيانات التي يتم نقلها عبر تجهيزاتها. وتركز استراتيجياتنا على دعم السيادة الوطنية على البيانات في كل دولة.

أهمية المعايير في ضمان الأمن السيبراني

تسعى هواوي إلى اعتماد معايير موحدة ومتفق عليها على المستوى العالمي للأمن السيبراني. ونرى بأن الثقة يجب أن تستند إلى الحقائق التي يمكن التحقق منها بناء على المعايير المشتركة. وبناءً على الممارسات التقنية المتبعة فإن الشهادات هي الطريقة الأكثر كفاءة لمواكبة قضايا الأمن الإلكتروني، حيث تضمن الشهادة أن كل شخص يقرأ المعايير بنفس الطريقة وبالتالي فهي تضمن إنجاز العمليات بشكل يتفق عليه الجميع. وهذا يعني أنه يمكن لموردي التجهيزات أن يعملوا معاً بشكل سلس.

إذاً، ما الذي حققناه في هذا المجال

- تصميم نظام مستدام للإدارة يعتمد على معايير المنظمة الدولية للمعايير (ISO) واجتياز اختبار شهادة الطرف الثالث التي تضمن أن أعمال الأبحاث والتطوير ومنتجات هواوي يمكن الاعتماد عليها.

- تصميم نظام لإدارة أمن المعلومات يتوافق مع معايير ISO27000 والحصول على شهادة ISO27001.

- تصميم نظام لإدارة أمن سلسلة التوريد يتوافق مع معايير ISO28000 ويلبي متطلبات الشراكة التجارية لمكافحة الإرهاب TAPA والشراكة التجارية الجمركية لمكافحة الإرهاب C-TPAT واجتياز اختبار شهادة ISO28000 (مركز التوريد الصيني ومركز التوريد الأوروبي ومركز التوريد المكسيكي) والحصول على عضوية الشراكة التجارية الجمركية لمكافحة الإرهاب C-TPAT.

- تحسين ممارسات التطوير و إدارة سلسلة التوريد بالاعتماد على المعيار المفتوح لموردي التكنولوجيا الذين يمكن الاعتماد عليهم والذي يمنح شهادة OTTPS .

- تحقيق التكامل بين معايير ومتطلبات الأمن السيبراني المعترف بها على المستوى العالمي مثل منتجات البحث والتطوير التي تواكب متطلبات رخصة المشاع الإبداعي CC ومعايير معالجة المعلومات الفيدرالية FIPS. كما وجهنا الدعوة إلى المختبرات الخارجية للمصادقة على منتجات هواوي. وفي أبريل ٢٠١٩، نالت هواوي ٢٤٢ شهادة من شهادات أمان المنتج بما فيها ٤٣ شهادة CC و٦ شهادات CC EAL4+ و٢٠ شهادة FIPS و١٥ شهادة PCI.

التحديات التي تواجه أمن الجيل الخامس

يواجه الجيل الخامس العديد من التحديات نظراً للخدمات والتصاميم والتقنيات الجديدة ومتطلبات حماية وخصوصية المستخدمين. وعلى الرغم من التحديات إلا أن الجيل الخامس يوفر واحداً من أفضل معايير الأمان في قطاع الاتصالات في الوقت الحالي.

وقام مشروع شراكة الجيل الثالث 3GPP SA3 – على سبيل المثال – بتحليل التهديدات والمخاطر التي تواجه الجيل الخامس في 17 مجال أمني بما فيها:

- أنظمة الأمان والمصادقة والسياق الأمني وإدارة التشفير.

- أمن شبكات الاتصال اللاسلكية (RAN).

- أمن تجهيزات المستخدم للجيل القادم من شبكات الاتصال اللاسلكية

- الرخصة

- خصوصية الاشتراك

- أمن أقسام الشبكات

- مواجهة مخاطر الاختراق الإلكتروني

- أمن مجال الشبكة

- وضوح الرؤية والإجراءات الأمنية

- توفير الاعتمادات ونقل البيانات بين الأجيال المختلفة من الشبكات

- أمن البيانات الصغيرة والبث/البث المتعدد وأمن الإدارة وأنظمة التشفير.

ويتم تشغيل وصيانة أصول الشبكات الأساسية واللاسلكية وموارد الحوسبة السحابية والحسابات وكلمات المرور وعمليات تسجيل الدخول والإعدادات وسجلات بيانات الشحن من خلال شركات الاتصالات وليس موردي التجهيزات. وتتم مهاجمة الشبكات اللاسلكية لسرقة البيانات الشخصية للمستخدمين والتلاعب بها أو المساومة على إتاحة موارد الشبكات والحوسبة. ويمكن لموردي التجهيزات أن يتعاونوا مع شركات الاتصالات على تعزيز الأمان لإيقاف الهجمات الإلكترونية من خلال تنفيذ مواصفات مشروع شراكة الجيل الثالث. ويمكن الاعتماد على بروتوكول تقارب حزم البيانات – على سبيل المثال – لتوفير الاتصال بين محطات الاتصالات وبروتوكولات التحقق من الهوية لنقل البيانات بشكل سري وآمن يضمن سلامة البيانات الشخصية للمستخدمين.

يمكنك قراءة المزيد عن المعايير التقنية واستراتيجيات هواوي وجهود الشركاء في القطاع التقني من خلال تقرير أمان الجيل الخامس والذي يتناول الأسئلة التالية.

- لماذا يعتبر الجيل الخامس آمناً؟ وكيف يضمن الخبراء التقنيون ومتخصصو معايير المؤسسات إدارة المخاطر التي تهدد أمن شبكات الجيل الخامس بكفاءة من خلال بروتوكولات ومعايير الأمان بالإضافة إلى آليات ضمان الأمان؟

- لماذا تعتبر تقنية الجيل الخامس التي توفرها هواوي آمنة؟ وما هي الخطط التقنية التي اعتمدتها هواوي لضمان الأمن السيبراني لتجهيزاتها؟

- كيف يمكننا أن نضمن أمن شبكات الجيل الخامس؟ يتضمن ذلك دعم هواوي للمرونة الإلكترونية وتقديم التوصيات لنشر وتشغيل شبكات الجيل الخامس بشكل آمن.

- كيف يمكن لأصحاب المصلحة مواصلة تعزيز أمان الجيل الخامس لمواجهة التحديات المستقبلية.

- لماذا يجب على أصحاب المصلحة أن يتعاونوا على ضمان إدارة المخاطر التي تواجهها شبكات الجيل الخامس؟

وتدعم هواوي تحقيق الاستقلال الرقمي وتعزيز القدرات التنافسية لشبكات الهاتف المحمول وضمان تكافؤ الفرص لجميع الأطراف في السوق. ويعتبر تحقيق الأمان والخصوصية بالاعتماد على معايير قوية أمراً جوهرياً لتحقيق ذلك.

ولا نعتبر الأمن الإلكتروني وجهة نسعى إليها، بل هو عملية يتم إنجازها بشكل تدريجي – أي أن تحقيق الأمن الإلكتروني يتم على مراحل من خلال التعاون بين المؤسسات والدول.