كاسبرسكي: المحتالون يستخدمون نظام الملفات اللامركزي”إنتربلانيتاري” في هجماتهم

اكتشف خبراء كاسبرسكي الطرق التي يتبعها مجرمو الإنترنت عند استخدامهم لنظام الملفات “إنتربلانيتاري” المعروف اختصاراً بـِ (IPFS) لشن هجمات التصيد الاحتيالي عبر البريد الإلكتروني. ومنذ أواخر العام 2022، يستخدم المحتالون هذه الطريقة الآمنة واللامركزية والموثوقة لتوزيع الملفات، والتي تعتبر إحدى أحدث تقنيات Web 3.0، لاستهداف الشركات في جميع أنحاء العالم. وفي تقرير جديد صادر عن كاسبرسكي، كشف باحثوها عن الطريقة التي يتبعها المهاجمون بوضع ملفات HTML للتصيد الاحتيالي في نظام (IPFS) لخفض تكاليف استضافة الويب. وشهدت هذه التقنية المستخدمة في كل من حملات التصيد الجماعي والمستهدفة، توجيه ما يقرب من 400,000 رسالة تصيد احتيالية تم اكتشافها في شهر فبراير الماضي 2023.

ويعتبر IPFS نظام ملفات موزعة يعتمد عملية تبادل الملفات والبيانات بين جهازين شخصيين على شبكة الإنترنت، ويتيح للمستخدمين في جميع أنحاء العالم تبادل الملفات. وعلى العكس تماماً من الأنظمة المركزية، يستخدم هذا النظام طريقة معالجة يتم إجراؤها وفقاً لمعرفات المحتوى الفريدة (CID)، وليس بالاعتماد على مسارات الملفات. ويكون الملف نفسه موجوداً على كمبيوتر المستخدم الذي قام “بتحميل” الملف إلى نظام IPFS، ليتم تنزيله مباشرة من جهاز الكمبيوتر ذاته. ويتطلب تحميل الملف أو تنزيله إلى نظام IPFS بشكل افتراضي برنامجاً خاصاً، يحمل اسم (عميل نظام IPFS). وحتى يتمكن المستخدمون من عرض الملفات الموجودة في نظام IPFS بحرية من دون الحاجة إلى تثبيت أي برنامج، إذ يتم توفير ما يسمى بالبوابات.

وبدأ المحتالون على الشبكة باستخدام نظام IPFS في العام 2022 بصورة نشطة لاستغلاله في هجمات التصيد عبر البريد الإلكتروني، حيث يقومون بوضع ملفات HTML تحتوي على نموذج تصيد في نظام IPFS، ويستخدمون البوابات كعملاء للنظام، حتى يقوم الضحايا بفتح الملف، سواء كانوا يقومون بتشغيل عميل نظام IPFS على أجهزتهم أو غير ذلك. ولا يتوقف الأمر عند هذا الحد، بل يقوم المحتالون أيضاً بتضمين روابط الوصول إلى الملفات عبر بوابة ضمن رسائل التصيد التي يتم إرسالها إلى الضحايا المحتملين.

ويتيح استخدام نظام الملفات الموزعة للمهاجمين تقليص تكاليف استضافة صفحة التصيد. ويكون من المستحيل أيضاً حذف الملفات التي تم تحميلها من قبل أطراف ثالثة ضمن نظام IPFS. وإذا أراد أحدهم إخفاء ملف من النظام تماماً، يمكنه طلب حذفه من الجهة المالكة له، مع أن هذه الطريقة لا تنجح أبداً مع مجرمي الإنترنت.

وتحاول الشركات المزودة لبوابة نظام IPFS مكافحة التصيد المستهدف عن طريق حذف روابط الملفات الاحتيالية بانتظام.

إشعار حذف صفحة التصيد

ومع ذلك، قد يكون من المتعذر دائماً اكتشاف الروابط وحذفها على مستوى البوابة بالسرعة نفسها عند مقارنتها بعمليات حظر موقع الويب المخصص للتصيد الاحتيالي أو النموذج السحابي أو المستند. وكانت عناوين URL الخاصة بملفات نظام IPFS قد ظهرت لأول مرة في شهر أكتوبر من العام الماضي 2022. ولا تزال الحملة مستمرة حتى الآن، ويتم حظرها من خلال حلول كاسبرسكي.

ومن النادر جداً أن تكون رسائل التصيد الاحتيالي التي تحتوي على روابط IPFS أصلية، لاسيما وأنها تحتوي على محتوى تصيد نموذجي يهدف إلى الحصول على تسجيل الدخول إلى حساب الضحية وكلمة المرور. ويتمثل الشيء المثير للاهتمام حول هذه التقنية في المكان الذي تنتقل إليه روابط صفحة HTML.

صفحة HTML المستخدمة في التصيد الاحتيالي

ويحتوي عامل الURL على عنوان البريد الإلكتروني للمستلم، وحال اكتمال عملية التعديل، سيتغير أيضاً شعار الشركة الموجود في أعلى نموذج التصيد، وكذلك الحال بالنسبة إلى عنوان البريد الإلكتروني الذي تم إدخاله في حقل تسجيل الدخول. ويمكن بهذه الطريقة استخدام رابط واحد في العديد من حملات التصيد الاحتيالي التي تستهدف مجموعة مختلفة من المستخدمين، حتى أنها في بعض الأحيان تطال عشرات الحملات.

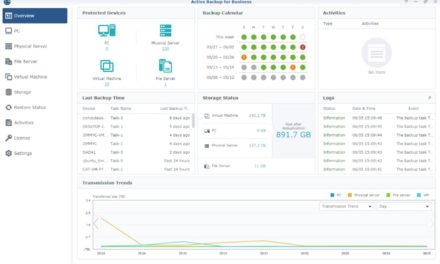

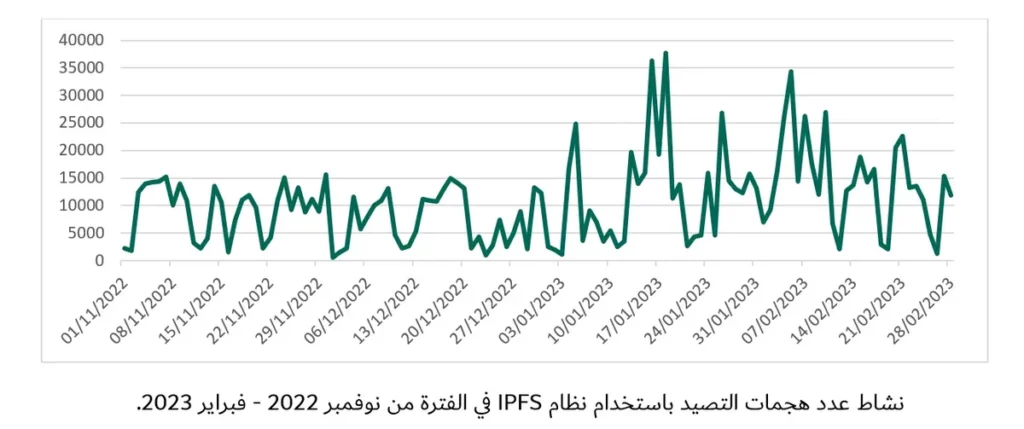

ورصدت كاسبرسكي في أواخر العام الماضي 2022، ما يصل إلى 15,000 رسالة تصيد IPFS يومياً في معظم الأوقات، في حين يسجل التصيد بالنظام ذاته نمواً على نطاق واسع منذ بداية العام الجاري، حيث وصل إلى أكثر من 24,000 رسالة في اليوم الواحد خلال شهري يناير وفبراير الماضيين 2023.

نشاط عدد هجمات التصيد باستخدام نظام IPFS في الفترة من نوفمبر 2022 – فبراير 2023.

وكان شهر فبراير أكثر الشهور حركة من حيث نشاط التصيد الاحتيالي بنفس النظام. وخلال الشهر ذاته فقط، رصد الباحثون ما يقرب من 400,000 رسالة، أي بزيادة قدرها 100,000 رسالة عن شهري نوفمبر وديسمبر من العام الفائت 2022.

توزيع رسائل التصيد بنظام IPFS حسب الشهر، للفترة من نوفمبر 2022 إلى فبراير 2023

ويقول رومان ديدينوك، خبير الأمن السيبراني في كاسبرسكي: “سيواصل المهاجمون استخدام التقنيات المتطورة بهدف جني الأرباح. ولاحظنا في الآونة الأخيرة زيادة في عدد هجمات التصيد بنظام IPFS، سواء كانت بشكل جماعي أو بطريقة موجهة. ويتيح نظام الملفات الموزعة للمحتالين توفير المال عند شراء النطاق. ولا يكون من السهل حذف ملف بالكامل رغم وجود محاولات لمكافحة الاحتيال على مستوى بوابة IPFS. ومع ذلك، يوجد هناك جانب إيجابي، وهو أن حلول مكافحة البريد العشوائي تكون قادرة على اكتشاف الروابط المؤدية إلى ملفات التصيد في IPFS ثم حظرها، تماماً مثل أي روابط تصيد احتيالي أخرى. وتستخدم منتجات كاسبرسكي على وجه الخصوص عدداً من الأساليب التجريبية لاكتشاف هجمات التصيد IPFS”.

ويمكن معرفة المزيد حول برنامج IPFS للتصيد الاحتيالي من خلال Securelist.

ولحماية نفسك وشركتك من حملات البريد الإلكتروني العشوائي، توصي كاسبرسكي بتوظيف الإجراءات التالية:

- تنظيم التدريب الأساسي للموظفين على ممارسات النظافة في مجال الأمن السيبراني، مع تمارين محاكاة لهجمات التصيد الاحتيالي، للتأكد من معرفتهم لآليات التعرف على رسائل البريد الإلكتروني المخادعة.

- استخدام حل لحماية نقاط النهاية وخوادم البريد الإلكتروني، مع إمكانات مكافحة التصيد الاحتيالي، مثل حل كاسبرسكي لأمن نقاط النهاية في بيئات الشركات، وذلك من أجل تقليل فرص الإصابة الناجمة عن التصيد الاحتيالي باستخدام رسائل البريد الإلكتروني.

- إذا كنت تستخدم خدمة Microsoft 365 السحابية، فلا تنس أيضاً توفير الحماية المناسبة لها. ويتضمن الحل الأمني من كاسبرسكي لهذه الخدمة برنامجاً مخصصاً لمكافحة البريد العشوائي والتصيد الاحتيالي، وحماية تطبيقات SharePoint و Teams و OneDrive، على نحو يضمن للشركات الاستمتاع باتصالات آمنة.