كاسبرسكي تكشف عن Add-on على Microsoft Exchange تسرق بيانات الاعتماد

كشفت كاسبرسكي النقاب عن وحدة IIS لم تكن معروفة سابقًا (برمجية تهدف إلى تقديم مزايا إضافية لخوادم الويب من مايكروسوفت)، أطلق عليها اسم Owowa، وهي مختصة بسرقة بيانات اعتماد الدخول إلى Outlook Web Access(OWA). وتمنح هذه الوحدة المهاجمين القدرة على التحكم عن بُعد في الخادم الأساسي. وجرى تجميع هذه الوحدة في وقت ما بين أواخر العام 2020 وشهر إبريل 2021، لتشكّل طريقة سرقة خفية يصعب اكتشافها عبر مراقبة الشبكة، إضافة إلى قدرتها على مقاومة تحديثات البرمجيات من Exchange، ما يعني إمكانية أن تظل متخفية على الجهاز لمدة طويلة.

وفي العام 2021، كانت العصابات التي تقف خلف الهجمات المتقدمة المستمرة حريصة حرصًا متزايدًا على استغلال الثغرات الكامنة في النظام Microsoft Exchange Server. وفي مارس الماضي، سمحت أربع ثغرات خطرة في الخوادم للمهاجمين بالوصول إلى جميع حسابات البريد الإلكتروني المسجلة وتنفيذ شيفرات برمجية عشوائية. واكتشف خبراء كاسبرسكي، أثناء البحث عن غرسات برمجية خبيثة إضافية في Exchange، وحدة خبيثة تسمح للمهاجمين بسرقة بيانات اعتماد تسجيل الدخول إلى Outlook Web Access وتمنح المهاجمين تحكمًا عن بُعد في الخادم الأساسي. ويمكن بسهولة لهذه الوحدة الخبيثة، التي أطلقت كاسبرسكي عليها الاسم Owowa، إطلاق قدراتها التخريبية عن طريق إرسال طلبات تبدو سليمة، كطلبات مصادقة على OWA، في هذه الحالة على سبيل المثال.

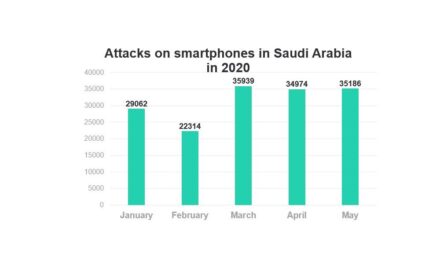

ويرى خبراء كاسبرسكي أن الوحدة جُمّعت بين أواخر العام 2020 وشهر إبريل 2021، وشوهدت تستهدف جهات في ماليزيا ومنغوليا وإندونيسيا والفلبين، وكان معظم الضحايا على صلة بجهات حكومية وإحداها كان مرتبطًا بشركة نقل حكومية. هذا، ومن المحتمل أن يكون هناك ضحايا إضافيون في أوروبا.

أهداف Owowa المكتشفة تقع في عدة مناطق في آسيا

ولا يحتاج مجرمو الإنترنت سوى للوصول إلى صفحة تسجيل الدخول إلى النظام OWA على خادم مخترق، لإدخال أوامر مُعدّة خصيصًا في خانتَي اسم المستخدم وكلمة المرور. ويُعدّ هذا خيارًا فعالًا يمكّن المهاجمين من الحصول على موطئ قدم راسخ في الشبكات المستهدفة من خلال المواظبة على الهجوم داخل خادم Exchange.

هذا، ولم يتمكن باحثو كاسبرسكي بعدُ من ربط Owowa بأية جهة تهديد معروفة، لكنهم وجدوها مرتبطة باسم المستخدم S3crt، وهو أحد المطورين الواقفين وراء العديد من برمجيات تحميل الشيفرات الثنائية الخبيثة الأخرى. ومع ذلك، فإن S3crt هو اشتقاق بسيط من الكلمة الإنجليزية secret ويمكن أن يستخدمه العديد من الأفراد. لذلك، من الممكن أيضًا أن تكون هذه الملفات الثنائية الخبيثة غير متصلة ببرمجية Owowa.

وقال بيير ديلتشر الباحث الأمني الأول في فريق البحث والتحليل العالمي لدى كاسبرسكي، إن خطر Owowa يكمن في أن المهاجم يمكنه استخدام الوحدة لسرقة بيانات الاعتماد بسريّة من مستخدمين يدخلون بطريقة رسمية سليمة إلى خدمات الويب، معتبرًا أن هذه “طريقة أكثر سرية للوصول عن بُعد إلى الهدف، وأضمن من إرسال رسائل بريد إلكتروني مخادعة”. وأضاف: “بينما يمكن الاستفادة من أدوات تهيئة IISلاكتشاف مثل هذه التهديدات، فإنها ليست جزءًا من أنشطة المراقبة المعيارية للملفات والشبكات، لذلك قد تتغاضى الأدوات الأمنية بسهولة عن Owowa ولا تعتبرها برمجية خبيثة”.

كذلك فإن وجود وحدة Owowa سوف يستمر حتى عند تحديث Microsoft Exchange، نظرًا لكونها وحدة IIS نمطية، وفق ما أفاد من جانبه بول راسكاغنيريس الباحث الأمني الأول في فريق البحث والتحليل العالمي، الذي أشار إلى أن المهاجمين “ليسوا جهة متطورة على ما يبدو”، داعيًا الشركات والمؤسسات إلى مراقبة خوادم Exchange مراقبة دقيقة، نظرًا “لحساسيتها ولاشتمالها على جميع رسائل البريد الإلكتروني المؤسسي”، كما أوصى باعتبار جميع الوحدات العاملة على الخوادم “وحدات حرجة” والتحقق منها بانتظام.

يمكن مطالعة التقرير الكامل حول Owowa على Securelist.

وتوصي كاسبرسكي باتباع التدابير التالية لحماية الخوادم والأنظمة:

- التحقق بانتظام من وحدات IIS المحملة على خوادم IIS المكشوفة (لا سيما خوادم Exchange)، والاستفادة من الأدوات الموجودة من باقات خوادم IIS. والتحقق في جميع الأحوال من وجود مثل هذه الوحدات ضمن أنشطة البحث عن التهديدات، لا سيما عند الإعلان عن وجود ثغرة أمنية كبيرة في منتجات الخوادم من مايكروسوفت.

- تركيز الاستراتيجية الدفاعية على الكشف عن الحركات الجانبية للبيانات ومحاولات تسرّبها إلى الإنترنت، مع تركيز الانتباه على حركة البيانات الصادرة لاكتشاف اتصالات مجرمي الإنترنت.

- تجهيز نسخ احتياطية من البيانات بانتظام، والحرص على إمكانية الوصول إليها بسرعة في حالات الطوارئ.

- استخدام حلول مثل Kaspersky Endpoint Detection and Response وخدمة Kaspersky Managed Detection and Response التي تساعد على تحديد الهجوم وإيقافه في مراحله الأولى، قبل وصول المهاجمين إلى أهدافهم.

- استخدام حل أمني موثوق به لحماية النقاط الطرفية، مثل Kaspersky Endpoint Security for Business المدعوم بقدرات منع الاستغلال واكتشاف السلوك والمزوّد بمحرك إصلاح قادر على إبطال الإجراءات التخريبية، كما يتمتع بآليات دفاع ذاتية لمنع مجرمي الإنترنت من إزالته.