دراسة سوفوس تكشف حقائق عن “سام سام”: برمجيات الفدية التي اقتربت أرباحها من ستة ملايين دولار

تعدّ هجمات طلب الفدية من أبرز التهديدات التي تواجه الأمن الإلكتروني في الوقت الحالي، وقد كشفت أبحاث مستفيضة أجرتها شركة سوفوس عن معلومات وفيرة تتعلق ببرمجيات طلب الفدية “سام سام” التي أوقعت عدداً من الضحايا يفوق العدد المتوقع سابقاً، فيما ارتفعت مطالبها من الفدية بشكل ضخم لتناهز 6 مليون دولار.

تنتشر معظم برمجيات طلب الفدية عبر حملات واسعة وغير مركّزة من البريد الإغراقي الذي يرسل إلى آلاف المستخدمين – بل حتى مئات الآلاف منهم، إذ يستخدمون وسائل بسيطة للإيقاع بالضحايا بهدف الحصول على الأموال عبر عدد كبير من مبالغ الفدية الصغيرة نسبياً، والتي قد لا تتجاوز بضع مئات من الدولارات لكل حالة.

إلا أن ما يميّز “سام سام” عن غيرها من برمجيات طلب الفدية هو استخدامها للهجمات المركّزة التي يشنّها فريق أو شخص متمرّس يقتحم شبكة الضحية ويعمل على مراقبتها قبل أن يشغّل البرمجيات الخبيثة بشكل يدوي. وصممت الهجمات بحيث تحقق أكبر قدر من الضرر لطلب فدية تصل إلى عشرات آلاف الدولارات. ومن المفاجئ أن أسلوب الهجمة يدوي وتعتمد على التخفي والعمل بهدوء بدلاً من الاقتحام والهرب. ونتيجة لذلك، يستطيع المعاجم تطبيق التدابير المضادة عند الحاجة نظراً لأن طريقته تسمح بتفادي العديد من الأدوات الأمنية كذلك. وفي حال مقاطعة عملية ترميز البيانات، فإن البرمجيات الخبيثة تقوم بمسح كافة آثارها ذاتياً لإعاقة التحقيق بالأمر.

يشار إلى أن “سام سام” أداة ترميز تتسم بالدقة والشمول، تسبب تعطّل ملفات بيانات العمل إلى جانب أية برامج غير ضرورية لتشغيل جهاز حاسوب يعمل بنظام ويندوز – حيث أن معظم تلك البرامج لا تخضع للنسخ الاحتياطي بشكل مستمر. قد يتطلب التعافي إعادة تخيل البرمجيات أو إعادة تثبيتها من جديد فضلاً عن استعادة النسخ الاحتياطية. ويتسم المهاجم بحرفية عالية في تغطية آثار حركته ويبدو أنه يشعر بالارتياب المتزايد مع مرور الوقت – إذ يضيف مزيداً من الخصائص الأمنية إلى أدواته ومواقعه الإلكترونية باستمرار.

النتائج الرئيسية

حقائق أساسية

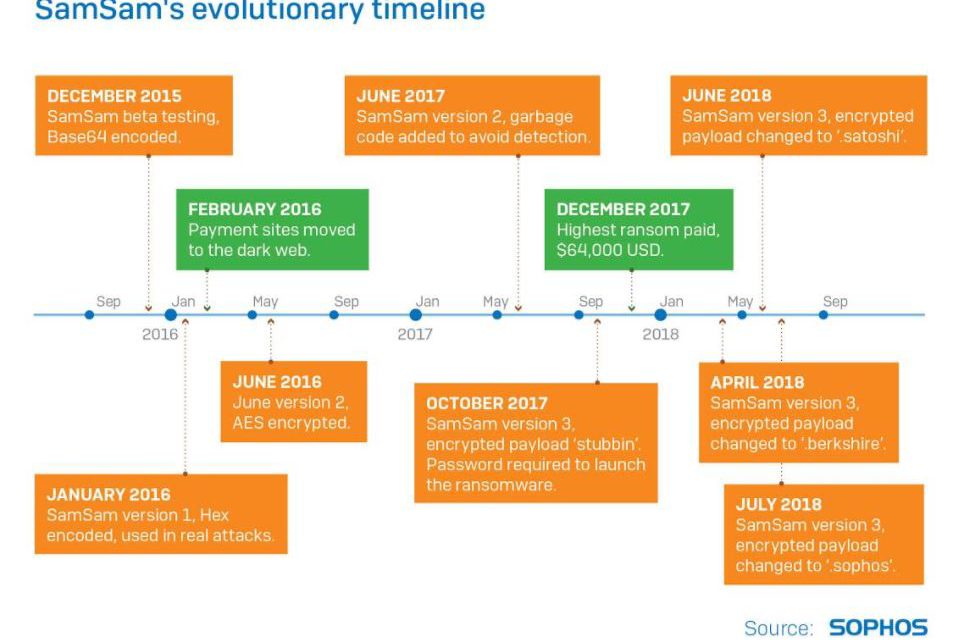

ظهرت برمجيات طلب الفدية “سام سام” لأول مرة في ديسمبر 2015

تحدث بعض الضحايا عن هجمة واسعة الانتشار لبرمجيات طلب الفدية أثّرت بشكل كبير على عمليات بعض المؤسسات الكبرى ومنها المستشفيات والمدن والمدارس.

استغرق الحصول على تفاصيل الهجمة وقتاً بسبب الاهتمام الكبير الذي أولاه المهاجم (المهاجمون) لإخفاء أساليبهم ومسح أية أدلة تكشف عنهم.

وجد العديد من الضحايا أنهم لا يستطيعون التعافي بالشكل الكافي أو بالسرعة المناسبة لضمان استمرارية الأعمال لوحدهم، فدفعوا الفدية بعد تردد.

الإحصاءات

عبر تتبع عناوين عملة بتكوين المقدّمة في مذكرات الفدية وعينات الملفات، ومن خلال العمل مع شركة نيوترينو، حسبت سوفوس أن “سام سام” حقق للجهة التي ابتكرته أكثر من 5.9 مليون دولار منذ أواخر العام 2015.

بينت سوفوس أن 74% من الضحايا المعروفين متواجدين في الولايات المتحدة الأمريكية، ومن المناطق الأخرى التي شهدت تلك الهجمات كندا والمملكة المتحدة والشرق الأوسط.

تلقى مهاجم “سام سام” دفعات الفدية بمبالغ وصلت إلى 64,000 دولار بناء على تحليل دفعات الفدية إلى محفظة بتكوين التي خضعت للتتبع.

على عكس معظم برمجيات طلب الفدية، لا يقتصر “سام سام” على ترميز ملفات الوثائق والصور والبيانات الشخصية أو بيانات العمل الأخرى وحسب، بل يستهدف أيضاً ملفات التهيئة وملفات البيانات المطلوبة لتشغيل التطبيقات (مثل مايكروسوفت أوفيس). ولن يتمكن الضحايا ممن تقوم استراتيجيتهم للنسخ الاحتياطي على حماية ملفات ووثائق المستخدم ومن استعادة الجهاز دون تخيّله بالكامل أولاً.

يظهر كل هجوم إحراز التقدم في مستوى تعقيد البرمجيات وازدياد الوعي بكيفية تجنب التدابير الأمنية.

ارتفعت التكلفة التي تكبدّها الضحايا في طلبات الفدية ارتفاعاً هائلاً، كما أن وتيرة الهجمات لا تظهر أي إشارات على التباطؤ.

الميزانية

تقدّر سوفوس بأن مهاجم “سام سام” حقق متوسطاً يقترب من 300,000 دولار شهرياً عام 2018

من متابعة دفعات بتكوين إلى عناوين المحافظ التي يعرف بأن المهاجم يمتلكها، وجدت سوفوس أن أرباح “سام سام” تتجاوز 5.9 مليون دولار أمريكي

أكبر فدية منفردة حصل عليها مهاجم “سام سام” كانت قيمتها 64,478 دولار (عند الدفع)

يتم الدفع من قبل الضحايا بعملة بتكوين من خلال “موقع الدفع” المصمم خصيصاً لذلك في الشبكة المظلمة، وبعنوان فريد لكل منظمة تقع ضحية للمهاجم.

يسمح موقع الدفع لمهاجم “سام سام” بالتفاعل مباشرة مع الضحايا الذين يستخدمون واجهة تشبه المنتديات للتواصل

تتباين مبالغ الفدية تبايناً واسعاً حسب المؤسسة، إلا أن المبلغ شهد ارتفاعاً متواصلاً طوال فترة نشاط الهجمات

بعد استلام الدفعة الكاملة يقوم مهاجم “سام سام” بنقل العملة المشفرة إلى نظام للخلط يهدف إلى مزج مصدر بتكوين مع تعاملات صغيرة أخرى لإخفائها.

*ملاحظة: للتمكن من تقدير التكاليف بدقة، ونظراً للتذبذب الكبير في أسعار الصرف، فإننا نحسب قيمة كمية معينة من عملة بتكوين انطلاقاً من قيمتها في يوم دفعها إلى مهاجم “سام سام” وبافتراض أنه قام بتحويلها إلى نقد فوراً.

الممارسات الأمنية الموصى بها

لا يوجد حل سحري للأمن، ويعدّ وجود نموذج من الأمن الطبقيّ هو الوسيلة الأمثل.

إذا درست المنهجية، فإن هناك عدة نقاط من التدابير الأمنية الأساسية الكفيلة بإيقاف مهاجم “سام سام”

توصي سوفوس بتطبيق الممارسات الأمنية الأربعة التالية فوراً:

حظر الوصول إلى المنفذ 3389 عبر تمكين الموظفين الذين يستخدمون بوابات VPN فقط من الوصول إلى النظام عن بعد، واستخدام طرق التحقق متعددة العناصر للوصول

المسح الكامل والدوري للثغرات واختبارات الدخول عبر الشبكة. قم بذلك فوراً إذا لم تكن أجريت الاختبارات مؤخراً

التحقق متعدد العناصر للأنظمة الداخلية الحساسة، حتى للموظفين على شبكات LAN أو VPN

إعداد النسخ الاحتياطية غير المتصلة بالإنترنت وفي خارج الموقع، وتطوير خطة لتعافي النظام تتضمن استعادة البيانات والنظم بأكملها.

ومن الممارسات الأمنية الإضافية التي توصي بها سوفوس:

طبقات الأمن التي تحظر المهاجمين من جميع نقاط الدخول وتمنعهم من الوصول بعد دخول الشبكة

الرقع الأمنية التي تتسم بالصراحة والتقصّي

الأمن المتخصص حسب الخوادم مع قدرات القفل والحماية من الاستغلال، وبخاصة في النظم التي لم تخضع للترقيع الأمني

الأمن الذي يعمل على تزامن ومشاركة المعلومات الاستقصائية لتفعيل القفل

أمن النقاط النهائية والخوادم مع الحماية من سرقة معلومات الدخول

كلمات المرور الفريدة التي يصعب اختراقها مع التحقق متعدد العناصر

تحسين سياسات كلمة المرور: تشجيع المستخدمين على استعمال برامج آمنة لإدارة كلمة المرور مع إطالة كلمة المرور وعدم تكرار استخدامها في عدة حسابات – كيف تختار كلمة المرور المناسبة.

التقييم الدوري باستخدام الأدوات مثل Censys أو Shodan لتحديد الخدمات المتاحة بشكل عام والمنافذ في مساحات عنوان بروتوكول الإنترنت، ومن ثم إغلاقها.

تحسين ضوابط الوصول إلى الحسابات: تفعيل السياسات الذكية لتأمين الحسابات غير المستخدمة بشكل دائم، قفل الحسابات تلقائياً وتنبيه فريق تقنية المعلومات بعد عدد من محاولات تسجيل الدخول الفاشلة.

الاختبارات الدورية لسرقة الهوية وتثقيف الموظفين بمخاطر سرقة الهوية