” تريند مايكرو” تصدر تقريرها السنوي الخاص بالتنبؤات الأمنية لعام 2017

أصدرت ’تريند مايكرو إنكوربوريتد‘، الشركة الرائدة عالمياً في مجال البرمجيات الأمنية (المدرجة في بورصة طوكيو تحت الرمز TYO: 4704 وTSE: 4704)، اليوم تقريرها السنوي الخاص بالتنبؤات الأمنية تحت عنوان ’المستوى التالي – 8 توقعات أمنية لعام 2017‘. وسيشهد العام القادم زيادةً في اتساع وعمق الهجمات، مع قيام الجهات المسؤولة عن الهجمات الخبيثة بتغيير التكتيكات المتبعة للاستفادة من المشهد التكنولوجي المتغير.

وبهذا الصدد، قال ريموند جينس، كبير المدراء التقنيين لدى شركة ‘تريند مايكرو’: “سيقوم العام القادم بأخذ قطاع الأمن الرقمي إلى منطقة جديدة بعدما فتحت تهديدات عام 2016 الباب أمام مجرمي الإنترنت لاستكشاف طيف واسع من الهجمات ونقاط الضعف والثغرات المستهدفة. ونحن نتوقع أن تتسبب لوائح حماية البيانات العامة (GDPR) بحدوث تغيرات واسعة في مجال إدارة البيانات بالنسبة للشركات حول العالم، وظهور أساليب هجوم جديدة تهدد الشركات، واتساع نطاق تكتيكات انتزاع الفدية التي تؤثر على المزيد من الأجهزة وقيام حملات نشر الأكاذيب والإشاعات الرقمية باستمالة الرأي العام”.

وخلال عام 2016، شهدنا زيادةً كبيرةً في عدد نقاط الضعف في أنظمة ’آبل‘، مع الكشف عن 50 من هذه الثغرات، جنباً إلى جنب مع 135 خطأ في أنظمة ’أدوب‘ و76 أخرى تؤثر على أنظمة ’مايكروسوفت‘. وسوف يستمر هذا التحول الملحوظ في استغلال البرمجيات المشوبة بالثغرات خلال عام 2017 مع استمرار تحسن عوامل التخفيف التي تعتمدها ’مايكروسوفت‘ وظهور ’آبل‘ كنظام التشغيل الأكثر بروزاً.

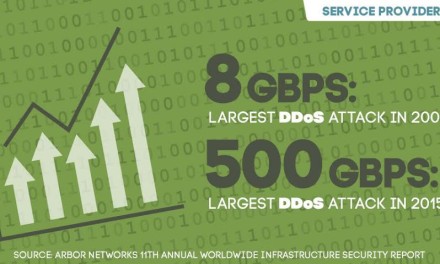

وسوف تلعب كل من إنترنت الأشياء وإنترنت الأشياء الصناعية دوراً أكبر في الهجمات المستهدفة خلال عام 2017. وستستفيد هذه الهجمات من القبول المتزايد للأجهزة المتصلة من خلال استغلال نقاط الضعف والأنظمة غير المؤمنة لعرقلة عمليات الأعمال، كما حدث مع شركة ’ميراي‘. ومن شأن تزايد استخدام الأجهزة المحمولة في مراقبة أنظمة التحكم ضمن عمليات التصنيع والبيئات الصناعية أن يجتمع مع عدد كبير من نقاط الضعف الموجودة في هذه النظم لإطلاق تهديدات تشكل خطراً على المؤسسات.

وستواصل عمليات الاحتيال عبر البريد الإلكتروني الخاص بالأعمال (BEC) وعمليات الاحتيال عبر عمليات الأعمال (BPC) نموها كشكل من الأشكال الفعالة من حيث التكلفة والبسيطة نسبياً لابتزاز الشركات. ويمكن لأحد هجمات الاحتيال عبر البريد الإلكتروني الخاص بالأعمال (BEC) أن يدر 140 ألف دولار أمريكي سنوياً من خلال استدراج الموظفين الأبرياء لتحويل الأموال إلى حسابات المجرمين. وبدلاً من ذلك، من شأن الاختراق المباشر لنظام التعاملات المالية – على الرغم من كونه يتطلب المزيد من العمل – أن يعود بمكاسب مالية أكبر للمجرمين تقدر بحوالي 81 مليون دولار أمريكي.

وبدوره، قال إد كابريرا، كبير مسؤولي الأمن الرقمي لدى ’تريند مايكرو‘: “ما زلنا نرى مجرمي الإنترنت وهم يتطورون لمواكبة المشهد التكنولوجي المتغير. وفي حين شهدت برمجيات انتزاع الفدية زيادة هائلة خلال عام 2016، لم يعد هذا النمو مستداماً، ولذلك سيعثر المهاجمون على طرق جديدة لاستخدام عائلات البرمجيات الخبيثة الحالية. وبالمثل، تفتح التغييرات الطارئة على إنترنت الأشياء الباب لاستهداف ثغرات إضافية، كما أن التغيرات التي تطرأ على البرمجيات تدفع مجرمي الإنترنت نحو العثور على أنماط جديدة من العيوب”.

تشتمل أبرز نقاط تقرير التنبؤات الأمنية لعام 2017 على:

من المتوقع أن يشهد عدد عائلات برمجيات انتزاع الفدية الجديدة حالة من الاستقرار، مع نمو هذا العدد بنسبة 25%، إلا انها ستتفرع على أجهزة إنترنت الأشياء ومحطات الحوسبة غير المكتبية كأنظمة نقاط البيع POS وأجهزة الصراف الآلي.

لن يتمكن الباعة من تأمين أجهزة إنترنت الأشياء وإنترنت الأشياء الصناعية في الوقت المناسب لمنع هجمات حجب لخدمة وغيرها.

سيستمر اكتشاف نقاط ضعف جديدة في أنظمة ’آبل‘ و’أدوب‘، والتي ستتم إضافتها إلى أدوات استغلال نقاط الضعف.

مع اتصال 46% من سكان العالم بشبكة الإنترنت، ستستمر حالة الارتفاع في حجم حملات نشر الأكاذيب والإشاعات الرقمية مع تعيين قادة عالميين جدد، واحتمال أن يحاولوا التأثير على الرأي العام باستخدام معلومات غير دقيقة.

كما اتضح من الهجوم على بنك بنغلادش في أوائل عام 2016، يمكن لهجمات الاحتيال عبر عمليات الأعمال (BPC) أن تسمح لمجرمي الإنترنت بتعديل عمليات الأعمال وتحقيق مكاسب كبيرة، وستستمر فائدة هذه الهجمات في مجال ابتزاز الشركات عبر الموظفين الغافلين.

ستفرض لوائح حماية البيانات العامة (GDPR) تغييرات على مستوى السياسات وأخرى إدارية من شأنها أن تؤثر بشكل كبير على التكاليف وأن تشترط على المؤسسات إجراء مراجعات شاملة لعمليات البيانات لضمان الامتثال.

ستركز الأساليب الجديدة للهجمات المستهدفة على تفادي تقنيات الاكتشاف الحديثة من أجل السماح للجهات المسؤولة عن التهديدات باستهداف مختلف المؤسسات.